Dopo qualche tempo torno a parlare di truffe BEC (Business Email Compromise), argomento molto “caldo” negli ultimi mesi del 2018 e in questo inizio di 2019.

Non ne hai mai sentito parlare? Dai un’occhiata a questo articolo. Se invece vuoi scoprire come funziona nel dettaglio un attacco BEC ti consiglio questa rapida lettura.

Qui mi limiterò a riassumere brevemente di cosa si tratta: in un attacco BEC un cyber criminale impersona un contatto a te noto, un fornitore ad esempio, per dirottare dei bonifici bancari su nuove coordinate a cui solo lui ha accesso o per ottenere informazioni preziose su dati di dipendenti e aziende.

Immagina di ricevere un’email da un tuo fornitore che ti dice che ha cambiato l’IBAN. L’email proviene da un indirizzo del tutto identico a quello che utilizza di solito o differisce in minima parte (in questi casi parliamo di domini lookalike, come per esempio az1enda.it invece di azienda.it).

Spesso e volentieri l’email in questione è in grado di superare qualunque filtro antispam e antivirus proprio perché l’indirizzo è a tutti gli effetti valido.

Lo stile di scrittura sembra il solito, magari l’interlocutore dall’altra parte ti ha anche già mandato altre email con lo stesso indirizzo.

Perché non fidarti? Comprendi che può essere molto difficile capire che si tratta di una truffa…

E proprio per questo gli attacchi Business Email Compromise sono molto pericolosi.

Ma cosa puoi fare quindi per ridurre le possibilità di caderne vittima?

Ti porto qui sotto 10 consigli che potrebbe valere la pena seguire.

1) Forma i tuoi clienti per consentire loro di riconoscere le strategie più comuni adottate dai cyber criminali.

I truffatori di solito si servono di una delle seguenti strategie per trarre in inganno i malcapitati:

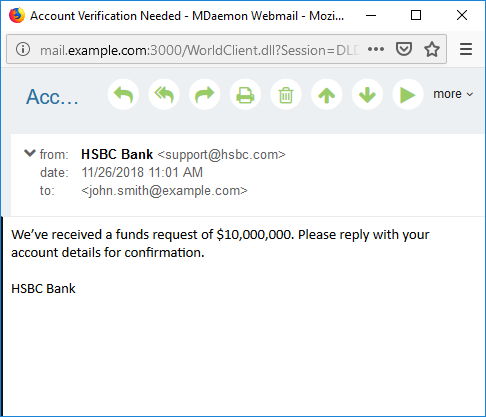

- Domain Name Spoofing: il Domain Name Spoofing avviene alterando il dominio del mittente in modo tale che al destinatario esso appaia autentico a una prima occhiata. Ad esempio l’email qui sotto è stata modificata per far sì che il destinatario creda sia stata inviata da HSBC Bank.

- Se dai un’occhiata all’header del messaggio vedrai che il vero indirizzo da cui proviene l’email è frank.thomas@example.com. Lo stesso indirizzo sarà presente se proverai a rispondere all’email, come visibile qui sotto.

- Display Name Spoofing: molti attacchi BEC si servono di questa tecnica che permette a chi attacca di registrare un account email con un dominio gratuito, configurando il display name affinché corrisponda a quello di un dirigente d’azienda. A questo punto il malintenzionato comincerà ad inviare messaggi di phishing da questo account.

Questa tecnica spesso funziona perché chi riceve le email non controlla l’indirizzo ma si sofferma solo sul nome del mittente visualizzato. Inoltre, molti client email (soprattutto quelli mobile), mostrano solo il display name, rendendo di fatto più semplice il lavoro agli hacker.

Poiché si tratta di indirizzi a tutti gli effetti validi, è difficile che un filtro antispam riesca in qualche modo a intercettare queste email pericolose.

Per aiutarti a individuare dei messaggi contraffatti con questa tecnica, MDaemon Webmail ti mostra sempre anche l’indirizzo da cui proviene un messaggio. - Lookalike Domain Spoofing: le tecniche di lookalike domain spoofing prevedono la registrazione di falsi domini che assomigliano a quelli autentici e magari differiscono solo per uno o due caratteri.

Per esempio se in un dominio si utilizza un “1” invece di una “i” minuscola diventa difficile capire che si tratta di un falso.

- Compromised Email Account: sicuramente si tratta di uno degli scenari più pericolosi. In questo caso l’account è autentico ed è stato compromesso attraverso un malware o delle tecniche di social engineering.

2) Metti al sicuro il tuo dominio

Registrare domini email simili al tuo è un ottimo modo per proteggersi contro i tentativi di truffe con domini lookalike.

3) Non condividere troppe informazioni sui social media

Stai molto attento quando posti qualcosa sui social media, potrebbe ritorcertisi contro! Alcune informazioni, come il tuo ruolo in azienda, le tue responsabilità o informazioni sulla struttura dell’azienda potrebbero essere materiale prezioso per i cyber criminali.

4) Utilizza SPF, DKIM e DMARC

Sender Policy Framework (SPF), DomainKeys Identified Mail (DKIM) e Domain-based Message Authentication, Reporting & Conformance (DMARC) sono delle tecniche di autenticazione email anti-spoofing che utilizzano i record DNS per validare il mittente di un’email.

Assicurati che il tuo dominio abbia dei record SPF, DKIM e DMARC validi e che il tuo mail server analizzi tutto il traffico email con questi strumenti.

5) Utilizza l’autenticazione a due fattori

L’autenticazione a due fattori prevede l’utilizzo di due distinti elementi per poter accedere a un account di posta. Di solito si tratta di una password e di un altro elemento come un PIN inviato sullo smartphone o un fattore biometrico quale l’impronta digitale. Se vuoi sapere di più sull’autenticazione a due fattori, ti consiglio questa lettura!

6) Utilizza password sicure

Utilizzare password sicure e cambiarle regolarmente è fondamentale quando si stanno stabilendo le policy di sicurezza aziendale. Per essere considerate sicure, le password dovrebbero avere le seguenti caratteristiche:- avere una lunghezza minima obbligatoria;

- contenere sia numeri che lettere;

- contenere caratteri maiuscoli e minuscoli;

- non contenere riferimenti precisi all’indirizzo email o al nome dell’utente;

- non essere scontate e facilmente individuabili (sì, 123456 o Password1 non sono password sicure).

7) Non fidarti di fonti sconosciute

Mai aprire email, cliccare link o scaricare file che arrivano da mittenti sconosciuti. Per aiutare gli utenti a individuare l’identità di chi invia il messaggio, MDaemon Webmail mostra l’intero header dell’email, oltre al display name.

8) Stabilire delle procedure ben definite per il trasferimento di denaro

Se ricevi un’email in cui c’è una richiesta di cambio del metodo di pagamento, assicurati di verificare tutte le informazioni di cui hai bisogno. Verifica l’identità del tuo interlocutore e l’autenticità delle fatture. Chiedi inoltre conferma di persona o via telefono chiamando a un numero con cui hai avuto contatti in passato. Non ti fidare del numero che trovi sulla fattura o sull’email che hai ricevuto, potrebbe essere stato messo lì apposta dai cyber criminali.

9) Fornisci training regolare agli utenti finali

Il training degli utenti dovrebbe essere fatto in maniera costante per consentir loro di essere sempre aggiornati sul tipo di minacce in circolazione. Inoltre “allenare” regolarmente gli utenti li aiuta a tenere alta la guardia e a evitare che dimentichino quanto c’è da sapere sui rischi legati all’utilizzo di sistemi informatici.

10) Utilizza un sistema antivirus all’avanguardia e sempre aggiornato

Assicurati che il tuo antivirus sia sempre funzionante e aggiornato. Se vuoi essere sicuro di proteggere i tuoi clienti in tempo reale puoi utilizzare un antivirus senza firme come Webroot.

Se la maggior parate dei sistemi di sicurezza tradizionali sono utili per bloccare numerose email di spam, il fattore più importante resta sempre quello umano. Per cui un’adeguata preparazione degli utenti unita all’utilizzo di tecnologie e strumenti di sicurezza possono davvero fare la differenza per la sicurezza e la salute di un’azienda.

Tratto dal blog di MDaemon.