Nel mondo IT come nella vita, essere proattivi è un must. Gli MSP e gli amministratori IT che rispondono esclusivamente in modo reattivo alle minacce informatiche e ai file dannosi si trovano spesso in difficoltà, per questo motivo gli MSP esperti implementano una strategia efficace per il cyber threat hunting.

Il cyber threat hunting è la pratica di perseguire, scoprire e identificare attivamente le minacce informatiche che potrebbero nascondersi all’interno delle reti dei tuoi clienti. Gli MSP utilizzano questa strategia per scavare in profondità nella rete e cercare file dannosi che potrebbero essere sfuggiti alle difese in prima linea.

Quando un hacker supera il livello iniziale di sicurezza informatica di un cliente, può potenzialmente rimanere nel sistema per giorni, settimane o addirittura mesi. Più a lungo gli hacker rimangono all’interno del sistema, più dati possono raccogliere. Alcuni potrebbero persino spingersi oltre ottenendo file sensibili o credenziali di accesso.

Per quanto possano spaventare i file aziendali persi o danneggiati, ciò che è ancora più spaventoso è che la maggior parte delle aziende non dispone delle tecniche avanzate necessarie per rimuovere queste minacce una volta che vengono rilevate nel sistema. Per questi motivi, il threat hunting è parte integrante del piano di protezione di qualsiasi MSP per i propri clienti.

L’obiettivo del threat hunting è quello di rimuovere le minacce che si sono già infiltrate nella prima linea di difesa dei tuoi clienti. Sarebbe bello se il piano di cybersecurity del tuo cliente fosse infallibile, ma sfortunatamente non è così. I tuoi clienti devono comprendere l’importanza del cyber threat hunting e il modo in cui fornisce gli strumenti utili a combattere qualsiasi minaccia che sia sfuggita.

Perché hai bisogno del cyber threat hunting

Gli hacker aggiornano costantemente le loro tecniche e apprendono modi nuovi e innovativi per infiltrarsi nelle reti dei tuoi clienti. Le minacce informatiche complesse come malware e ransomware possono infiltrarsi anche nei sistemi più robusti praticamente senza essere rilevate.

Una volta all’interno, questi file dannosi rimarranno dormienti, “nell’ombra” rispetto alle tradizionali misure di prevenzione. Poiché questi attacchi rimangono invisibili e aumentano il loro tempo di permanenza nel sistema, i danni possono diventare sempre più significativi – a volte raggiungendo livelli catastrofici.

Ogni giorno sul web rimbalzano notizie su attacchi dalle conseguenze catastrofiche per le aziende che le hanno subite. Per questo è meglio tenere sott’occhio ogni avvenimento per non rischiare di finire “dentro una di queste notizie”.

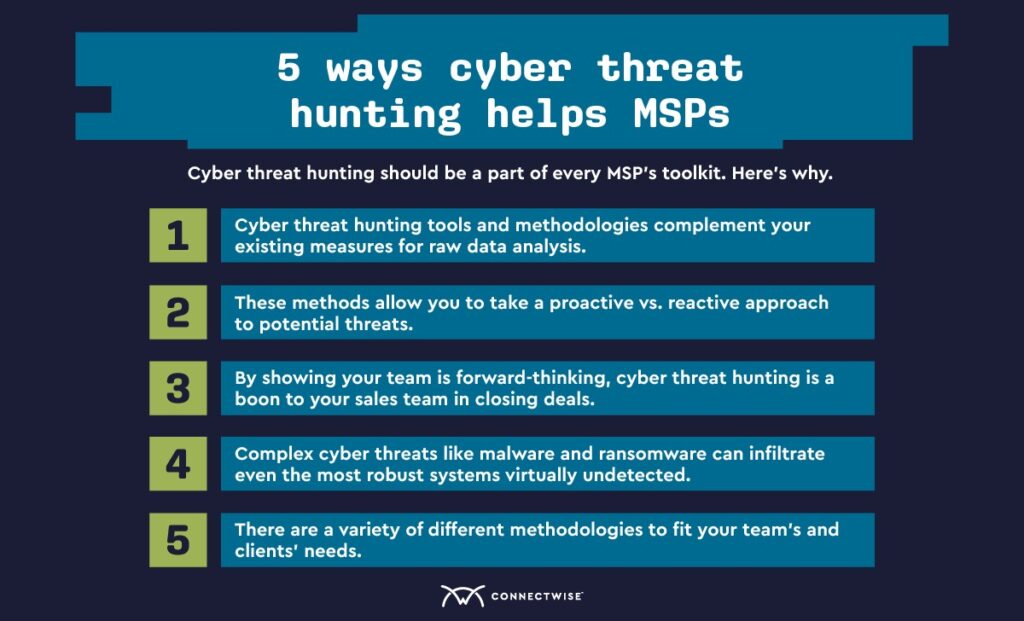

Un’altra cosa da non trascurare è il fatto che l’implementazione del threat hunting ti permette di vendere nuovi servizi di sicurezza, perché va a coprire 4 esigenze che altrimenti resterebbero scoperte:

- permette di conoscere in anticipo le nuove minacce;

- permette di migliorare la protezione man mano che escono nuove minacce;

- permette di integrare l’intelligence sulle minacce nelle operazioni quotidiane;

- permette di integrare approfondimenti specializzati nell’approccio alla cybersecurity.

Cos’è un threat hunting framework?

Un threat hunting framework delinea i passaggi che gli MSP devono intraprendere per sondare in modo efficace i sistemi dei clienti e fermare in tempo le potenziali minacce. Può essere un processo lungo, ma generalmente prevede 3 step principali:

- Trigger: il trigger è un segnale che viene lanciato quando gli strumenti di threat hunting richiamano l’attenzione su un’area specifica del sistema o della rete. Questi strumenti segnalano tutte le azioni che sembrano attività sospette. I team IT possono indirizzare le loro ricerche su minacce specifiche come attacchi informatici avanzati che utilizzano malware senza file, trojan e altro ancora.

- Indagine: in questa fase, i threat hunter possono utilizzare una tecnologia avanzata di rilevamento delle minacce come l’Endpoint Detection & Response. Strumenti come gli EDR aiutano gli MSP a scavare in profondità nei file dannosi o nelle aree compromesse delle reti dei clienti per scoprire alla radice le cause degli attacchi. L’indagine è in corso fino a quando il file in questione non viene considerato benigno o fino a quando il team IT non determina dimensione e portata della minaccia. Se vuoi approfondire cos’è, cosa fa e a cosa serve un EDR, ascolta questo episodio di RadioAchab.

- Risoluzione: durante questa fase, i team comunicano i dati scoperti durante l’indagine. Le attività o i file che potrebbero essere considerati dannosi o delle minacce sono gestiti dai vari membri del team IT. L’intelligenza artificiale e altre tecnologie di automazione possono essere utilizzate durante questa fase per elaborare dati sia benigni che dannosi. Sfruttare questi strumenti garantisce che il processo di threat hunting sia il più efficiente possibile riducendo il rischio di errore umano.

Threat hunting vs. threat intelligence

È importante distinguere il processo di threat hunting da quello di threat intelligence. A volte questi due concetti si intrecciano, ma, in realtà, sono molto diversi.

Il threat hunting è un processo più attivo. Gli MSP e i loro team sondano attivamente il sistema per scoprire attacchi nascosti o file dannosi all’interno delle reti così da rimuoverli.

La threat intelligence è invece più passiva poiché consiste nel raccogliere informazioni dopo che si è verificato un attacco. Sebbene sia più reattiva che proattiva, la threat intelligence può essere altrettanto preziosa per far luce sulle vulnerabilità del sistema del tuo cliente e sui metodi, gli obiettivi e le azioni dell’hacker. Gli MSP dovrebbero raccogliere quanti più dati possibile durante questo processo per impedire che si verifichino attacchi simili in futuro.

In alcuni casi, un’attività può rientrare in entrambe le categorie.

Tecniche di threat hunting

La fase di indagine può prendere diverse forme quando si tratta di threat hunting. Durante la “caccia”, gli MSP e altri professionisti della cybersecurity operano partendo dal presupposto che gli hacker siano già nel sistema. A questo punto, l’obiettivo è trovare eventuali comportamenti sospetti o intenti dannosi e sradicarli.

Questo processo può assumere una delle seguenti metodologie:

- Indagine guidata da ipotesi. Può capitare che professionisti IT collaborino e condividano i dati. Utilizzando questo pool di dati comune, i threat hunter possono individuare minacce emergenti, tecniche e procedure (TTP) usate dagli hacker. Una volta scoperto un nuovo attacco, gli MSP lanceranno campagne attive di caccia alle minacce informatiche per vedere se lo stesso attacco è stato utilizzato nelle reti dei loro clienti.

- Indagine basata su indicatori. I threat hunter avviano questo tipo di indagine in base alla loro conoscenza degli indicatori di compromissione (IOC) o degli indicatori di attacco (IOA). I team IT condurranno sessioni di ricerca approfondite per raccogliere informazioni avanzate sulle minacce. In questo caso, i team vanno più in profondità rispetto alla tradizionale raccolta di informazioni e catalogano gli IOC e gli IOA associati alle nuove minacce. Questo database viene quindi utilizzato come elenco di trigger per avviare future indagini di threat hunting.

- Analisi avanzata e apprendimento automatico. Questo approccio sfrutta la tecnologia avanzata per vagliare grandi quantità di dati in cerca di attività dannose. Qualsiasi attività anomala rilevata diventa quindi una possibile pista da ispezionare ulteriormente da analisti esperti. Mentre gli algoritmi e le macchine svolgono la maggior parte del lavoro, questi specialisti sono necessari per analizzare i dati alla ricerca di dettagli o tendenze e per individuare eventuali minacce nascoste.

Tutte e tre le metodologie sono ottimi esempi di ciò che dovrebbe essere un centro di sicurezza informatica: tecnologia e competenze umane che si uniscono per fornire soluzioni alle sfide complesse e pericolose presentate dai moderni hacker.

Implementare il cyber threat hunting come MSP

Gli MSP dovrebbero cercare di implementare il cyber threat hunting nei loro servizi di rilevamento e risposta agli incidenti. Tu e il tuo team dovreste integrare queste tecniche di caccia alle minacce nei protocolli standard di cybersecurity che già avete.

Poiché gli strumenti standard per MSP analizzano i dati grezzi e creano alert, le misure di threat hunting interrogheranno automaticamente gli stessi dati per attività sospette o file dannosi e trasformeranno qualsiasi risultato in una potenziale minaccia da sradicare.

Se stai cercando una piattaforma che mette l’automazione nelle tue mani, ConnectWise Automate fa al caso tuo: monitoraggio proattivo, gestione degli endpoint, inventory, gestione software e script, ti consentono di gestire tutte le complessità dell’IT da un’unica piattaforma integrata.

Guarda il webinar on demand per saperne di più!

Fonte: blog di ConnectWise