Lo scorso anno Microsoft ha annunciato l’intenzione di disabilitare l’utilizzo dell’opzione di autentificazione di base per l’accesso a Exchange Online.

Allo stesso modo anche Google avrebbe dichiarato di voler disattivare l’accesso “meno sicuro” agli account di Google G Suite.

Con il verificarsi della pandemia globale scatenata dal COVID-19, all’inizio del 2020, le scadenze sono state posticipate ma ora la resa dei conti è arrivata.

Dal mese di ottobre 2020 l’autenticazione di base è stata effettivamente disabilitata tranne nel caso dei tenant che utilizzano l’opzione attivamente, in questo caso la disabilitazione avverrà il prossimo anno.

Tuttavia, anche se i tuoi clienti che usano Microsoft 365 o Google G Suite non sono stati “colpiti” da questa nuova policy, è bene prendere coscienza del fatto che oggigiorno, ormai, è necessario affidarsi alla nuova tipologia di autenticazione moderna.

In primo luogo perché molto più sicura e poi perché garantirà ai tuoi clienti una User Experience migliore.

Ma partiamo dal principio.

L’autenticazione di base

Originariamente l’autenticazione di base descriveva uno schema definito in RFC 7617 creato per l’autenticazione HTTP.

Ogni qualvolta si visitava un sito web, un pop up impostato nel browser richiedeva l’inserimento di un nome utente e password.

Questo tipo di autenticazione è lo stesso utilizzato all’interno dei server Microsoft Exchange ed è noto anche come “autenticazione semplice”, “autenticazione di testo” oppure “app meno sicure”.

In sintesi stiamo parlando di un tipo di autenticazione che si basa su semplici nomi utenti e password, qualsiasi esso sia il campo di applicazione.

Fin qui tutto semplice, ma è necessario fare attenzione. Soprattutto perché nel mondo digitale di oggi non sono pochi i problemi che ci si potrebbe trovare ad affrontare.

Un classico esempio è il caso in cui le proprie credenziali vengano violate.

Utilizzare semplici credenziali per accedere a una piattaforma non consente alla stessa di poter riconoscere se l’accesso viene effettuato da te o un’altra persona.

Chiunque sia riuscito in qualche modo ad ottenere le tue credenziali potrebbe fingersi te e utilizzare i tuoi dati come meglio crede.

Sorge spontaneo chiedersi, allora, perché se questo metodo è rischioso, viene utilizzato nel mondo digitale da sempre?

L’autenticazione moderna

Autenticazione Moderna è un termine generico utilizzato da Microsoft ma che altri provider usano per descrivere un insieme di condizioni:

- autenticazione: azione di accesso a un sistema da parte di un utente;

- autorizzazione: meccanismi che assicurano di non consentire pieno accesso al sistema di default;

- policy di accesso aggiuntive: policy che regolano in quali situazioni è necessario uno step ulteriore per eseguire il login a un sistema.

I metodi utilizzati per i primi due punti sono standardizzati nel mondo digitale e i più diffusi sono OAuth2, per ciò che riguarda l’autorizzazione, e OpenIDConnect, per ciò che riguarda l’autenticazione.

Nonostante questi protocolli abbiano scopi diversi sono comunque correlati e basati sulle stesse tecnologie e rappresentano uno (OpenIDConnect) l’estensione dell’altro (OAuth2).

Per capirne il funzionamento prendiamo un’analogia come esempio.

Mettiamo caso che tu prenda un aereo per volare in un paese estero e che al tuo arrivo al gate, gli addetti alla sicurezza ti chiedano le generalità per identificarti.

Una volta comunicato il tuo nome e cognome, se ti lacciassero andare senza controllare i tuoi documenti, non sarebbe una bella cosa in termini di sicurezza. In realtà potresti essere benissimo un’altra persona.

Ciò che dovrebbero fare è chiederti di mostrar loro il passaporto all’interno del quale le informazioni sono protette da meccanismi antifalsificazione.

Nel caso dell’autenticazione moderna, il passaporto rappresenta quello che viene chiamato token ID e contiene informazioni che dichiarano chi sei, chi ha creato il token, per quanto tempo è valido ecc.

Multi-Factor Authentication (MFA)

Cerchiamo di capire ora come funziona il processo di autenticazione multi-fattore e prendiamo in esame il modo in cui lo ha implementato Microsoft.

Nel momento in cui si cerca di accedere al proprio identity provider, viene richiesto l’inserimento delle proprie credenziali ma, a seconda dei criteri di accesso determinati dall’amministratore IT, verranno richieste ulteriori informazioni per determinare con certezza che si tratti di una richiesta sicura o meno.

Un classico esempio è quello di inserire un codice numerico che viene inviato dal sistema al dispositivo mobile che si è preimpostato come corrispondente a quel determinato account.

Quello di Microsoft, in particolare, è un processo dinamico perché i loro sistemi imparano a capire cosa può essere considerato sicuro e cosa no perché per esempio c’è la possibilità di inserire le informazioni necessarie una sola volta che poi vengono memorizzate nel browser attraverso i cookie, di modo che all’accesso successivo non ce ne sarà più bisogno.

Questo aspetto è fondamentale soprattutto perché il trend delle persone che lavorano da casa è sempre più in crescita: le precauzioni non sono mai troppe quando si utilizzano reti non sicure.

Il principale vantaggio di quanto descritto finora è che i criteri di autenticazione vengono definiti in maniera “univoca” e centrale dall’identity provider.

In questo modo l’amministratore IT non deve configurare a mano e individualmente per ogni applicazione tutte le impostazioni di sicurezza.

Capirai bene quanto l’autenticazione moderna sia maggiormente sicura rispetto all’autenticazioni di base.

Ora vorrei spiegarti come funziona l’autenticazione di base e moderna per i tuoi clienti che usano MailStore Server e MailStore Server Provider Edition (SPE)

Se non hai sentito parlare della soluzione ti consiglio di dare prima un’occhiata qui.

Come funziona in MailStore l’autenticazione di base con Microsoft 365 e G Suite

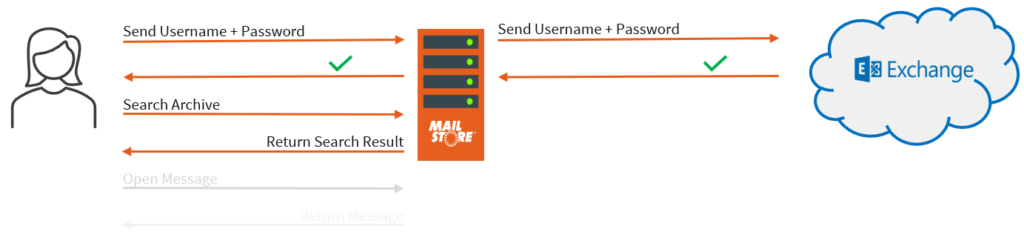

Un utente dovrebbe aprire il client dell’applicazione (ad esempio il MailStore Client, l’Outlook add-in o il Web Access), inserire la sue credenziali e inviarle a MailStore. A quel punto MailStore riconosce l’utente direttamente o, nel caso di Microsoft 365, prova ad eseguire il login sulla mailbox di Exchange Online dell’utente con le credenziali da questo fornite.

Se il login va a buon fine, l’informazione passa nuovamente a MailStore che comunica al client la correttezza delle credenziali inserite e permette all’utente di accedere all’archivio.

Sotto una rappresentazione di come avviene l’autenticazione di base con Microsoft 365.

Come funziona l’autenticazione moderna con MailStore e MailStore SPE

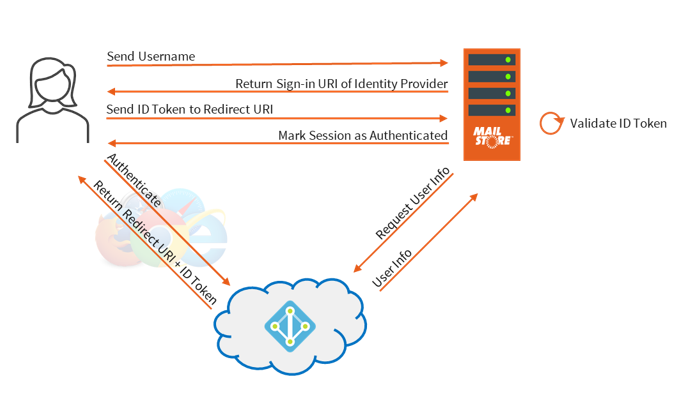

Per prima cosa l’utente inserisce il proprio username.

A quel punto MailStore controlla se l’attributo inserito è impostato su MailStore integrated o se appartiene a un servizio di directory.

Nel primo caso MailStore richiede una password all’utente, nel secondo caso, se il servizio di directory supporta l’autenticazione moderna, l’utente è reindirizzato a un identity provider di terze parti.

Nel caso di Microsoft 365, MailStore restituisce all’utente un URL di sign-in dell’identity provider.

Se l’utente sta usando il client di MailStore o l’Add-in per Outlook, viene aperta automaticamente una finestra del browser per aprire l’URL di sign-in. In caso il tuo cliente stia invece utilizzando MailStore Web Access, questo verrà direttamente reindirizzato alla URL di sign-in.

E poi cosa succede?

Dipende da quelle che prima abbiamo definito “policy di accesso aggiuntive”.

Se l’utente esegue il login da una rete sicura, per la quale tu o il suo reparto IT non avete stabilito delle policy aggiuntive, di solito basta inserire le credenziali.

Se invece sono state impostate delle policy aggiuntive viene di solito richiesta un’ulteriore informazione (tramite autenticazione multi-fattore, ad esempio). Se l’autenticazione va a buon fine, l’identity provider sa già a quale applicazione l’utente voleva loggarsi originariamente, quindi lo reindirizza in MailStore con allegato un Token ID che viene validato da MailStore.

A questo punto la sessione viene contrassegnata come “autenticata” e l’utente può accedere all’archivio.

Qui sotto trovi una rappresentazione grafica del processo appena descritto.

Tratto dal blog di MailStore.

Ciao Claudio,

grazie per il chiaro articolo.

Compresa l’importanza dell’ autenticazione moderna, per noi risulta un problema nel momento in cui, in computer utilizzati da più operatori, in teams continua a memorizzare le credenziali di chi vi accede, nonostante i logout degli account è possibile entrare in teams con gli account dei colleghi. Hai dei suggerimenti per favore?

Grazie

Massimo

Buongiorno Massimo,

mi pare di capire che la sua domanda riguardi Teams e non MailStore, dico bene?

Se è così non la so aiutare su Teams, mi spiace.