Webroot Evasion Shield è un modulo di Webroot che aumenta la protezione contro attacchi basati su script. È una tecnologia proprietaria di Webroot che rileva, blocca e mette in quarantena script malevoli, sia basati su file, anche se offuscati o criptati, che senza file (fileless).

Cosa devo fare per partire con Webroot Evasion Shield?

Webroot Evasion Shield è compreso nell’ultimo aggiornamento della console di Webroot, e non è necessaria nessuna installazione. Però, Webroot Evasion Shield è disabilitato per default, perché in molti ambienti IT (aziendali e non) si fa largo uso di script amministrativi, che non devono essere bloccati per nessun motivo.

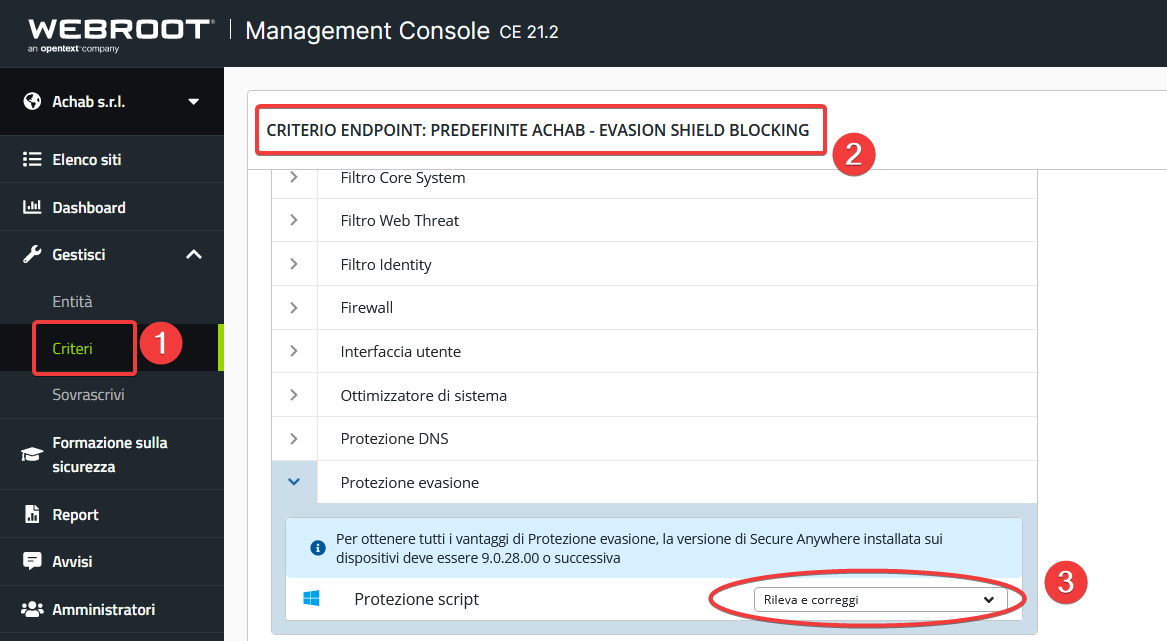

Per attivare Webroot Evasion Shield, bisogna

- andare nella sezione criteri della propria console,

- scegliere un criterio e modificarlo (o crearne uno nuovo) perché includa l’attivazione dell’evasion shield (Protezione evasione nella versione in italiano)

Si può dare al criterio un nome parlante, come Evasion shield attivo , ed applicarlo ai siti o endpoint scelti.

È un criterio come tutti gli altri e si applica allo stesso modo degli altri. Dato che Webroot Evasion Shield aumenta la sicurezza degli endpoint, è consigliabile utilizzarlo su tutti gli endpoint.

Il criterio con evasion shield può essere attivato solo dalla console GSM – sia MSP che singola, non dai siti singoli.

Una volta creato il criterio, è necessario applicarlo agli endpoint, dalla console GSM o dal sito singolo.

Dato che si tratta di un criterio globale, è necessario abilitare il sito alla visualizzazione dei criteri globali, da gestisci -> endpoint protection per poterlo utilizzare nei siti singoli.

E se uso il criterio non gestito?

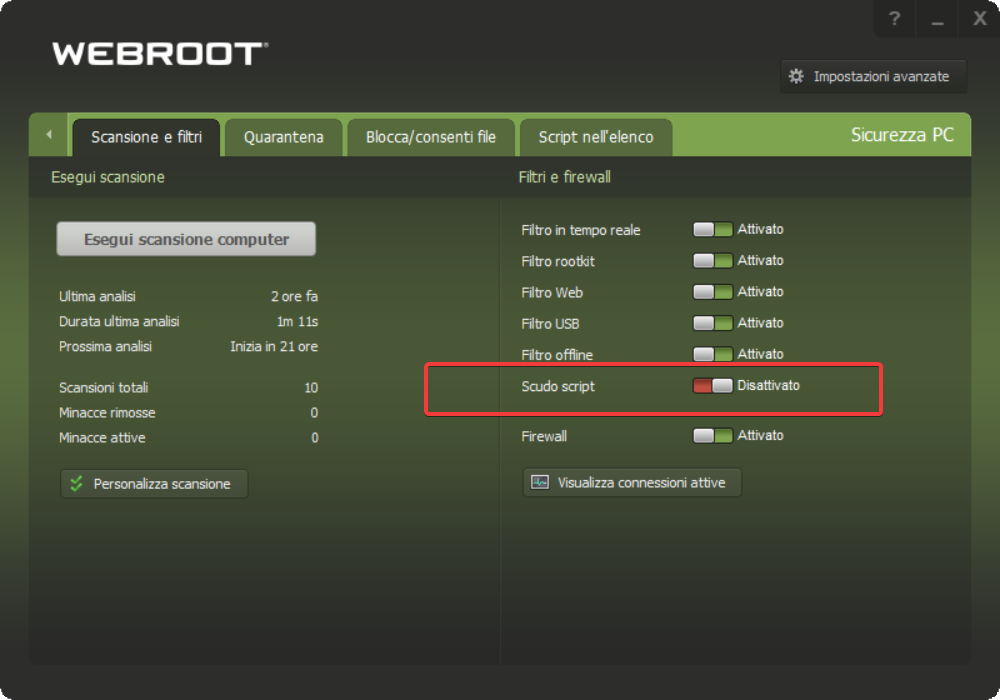

Nel criterio ‘non gestito’ Evasion shield di default è disattivato, ed è necessario attivarlo manualmente ad ogni avvio del PC

In generale, il criterio non gestito dovrebbe essere utilizzato per test o per utenti (ad esempio, sviluppatori) per i quali sia indispensabile un controllo locale di Webroot Secure Anywhere, e non in situazioni standard.

Che opzioni posso applicare a Webroot Evasion Shield?

Webroot Evasion Shield può trovarsi in tre diversi stati:

- Off: è l’impostazione di default, e in questo stato Webroot Evasion Shield è spento.

- Detect and Report: in questo stato il rilevamento di Webroot Evasion Shield è attivo, ma non blocca gli script in automatico, limitandosi a produrre un report. Sulla base di questo report l’amministratore della console può decidere di inserire degli script in whitelist o blacklist. È una modalità utile nei primi periodi di utilizzo, per evitare falsi positivi, e la sua funzione è analoga al criterio controllo senza avvisi storicamente presente in Webroot.

- Detect and Remediate: quando si trova in questa modalità Webroot Evasion Shield è attivo e oltre a produrre un report, rileva e blocca in automatico gli script che valuta essere malevoli.

Per attivare Webroot Evasion Shield bisogna impostarlo su Detect and Report oppure su Detect and Remediate, a seconda delle proprie necessità. Webroot Evasion Shield è disponibile per gli Endpoint dalla versione 9.0.28.00 in avanti.

Quanto costa Webroot Evasion Shield?

Webroot evasion shield è completamente gratuito – è semplicemente parte della protezione fornita da Webroot con l’aggiornamento del maggio 2020.

Come posso sapere quali dei miei endpoint usano Webroot Evasion Shield e quali script sono stati rilevati o bloccati?

Nella sezione ‘report’ della console GSM di Webroot ci sono due nuovi report a questo proposito:

- Evasion Shield Script Protection Status report: in questo report sono elencati gli endpoint e lo stato in cui si trovano rispetto a Webroot Evasion Shield. Gli stati possibili sono Detect and Remediate, Detect and Report, Off e Unsupported.

- Evasion Shield Script Detections report: in questo report sono elencati gli endpoint sui quali Webroot Evasion Shield è attivo e gli script che sono stati rilevati. Cliccando su ogni script è possibile ottenere maggiori dettagli.

Che tipo di minacce blocca?

Quando è attivato in modalità Detect and Remediate, Webroot Evasion Shield blocca script malevoli come JS, VBS, PowerShell, wscript, cscript, macro e script fileless.

Sono stato attaccato da un malware fileless, come posso rimediare?

Se uno script malevolo è basato su file, Webroot Evasion Shield elimina il file, mettendolo in quarantena. Se il malware non è basato su file, non può essere messo in quarantena, ma ne verrà sempre e comunque bloccata l’esecuzione.

Come posso inserire in Whitelist uno script sicuro?

Per inserire uno script in whitelist devo creare un override, analogamente a quanto si fa per i comuni file. Dato che nel caso di script l’MD5 non ha rilevanza, per impostare override su script si usa il nome del file.

Come posso assicurarmi che Webroot Evasion shield non blocchi degli script amministrativi che utilizzo nel mio lavoro?

Se si fa un uso massiccio di script amministrativi è consigliabile utilizzare, per i primi tempi, Webroot Evasion Shield in modalità Detect and report.

Quando, esaminando i report, non si trovano falsi positivi, si può passare alla modalità Detect and Remediate.

Nel report su Evasion Shield vedo citato Foreign Code Shield. Di cosa si tratta?

Il Foreign Code Shield è un’estensione di Evasion Shield che utilizza metodi euristici per verificare la presenza di minacce caricate al boot e di uso particolare con gli script fileless. Viene utilizzato da WSA contestualmente a Evasion Shield.